I fornitori di servizi gestiti sono sempre più presi di mira dai criminali informatici. Questo è principalmente perché servono inconsapevolmente gli aggressori come porta d'accesso alle reti dei loro clienti e ai dati sensibili. Oltre al malware e al phishing, usano principalmente il protocollo Remote Desktop Protocol per entrare.

Gli attacchi agli MSP sono altamente mirati e tecnicamente sofisticati, secondo il produttore Eset in una recente indagine. A causa di un'alta densità di dati sensibili di vari clienti, possono sicuramente essere paragonati alle infrastrutture critiche in termini di potenziale di danno. Per gli MSP, questo significa che devono prepararsi a un aumento degli attacchi.

Intrusion gateway RDP

Il Remote Desktop Protocol (RDP) è un protocollo di Microsoft per l'accesso remoto a un computer con sistema operativo Windows. Permette di trasmettere le visualizzazioni dello schermo e i comandi di controllo in forma criptata su reti IP come Internet. Ci sono anche implementazioni per altri sistemi operativi. Gli hacker possono abusare di RDP per ottenere l'accesso agli strumenti degli MSP, come il monitoraggio e la gestione remoti. Da questo punto di vista, sono in grado di disinstallare la protezione dell'endpoint del cliente o criptare i dati del sistema del cliente in modo che i clienti non abbiano più accesso ai loro backup.

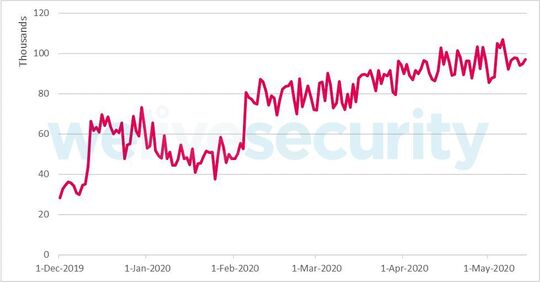

Il ransomware che segue può essere particolarmente pericoloso per le piccole imprese. Non c'è da stupirsi, quindi, che nel sondaggio di Eset il 61% degli MSP abbia identificato il ransomware come una delle maggiori sfide alla sicurezza fino ad oggi. Helge Bienkowski, team leader della sicurezza gestita presso Acmeo, osserva anche che gli hacker stanno sempre più ottenendo l'accesso ai sistemi degli MSP tramite porte RDP aperte. Con l'aumento delle postazioni di lavoro da casa, questo problema è diventato ancora più acuto.

I classici: phishing e malware

Nonostante, gli attacchi iniziali sono di solito abbastanza banali, continua Bienkowski. Gli hacker spesso entrano nei sistemi tramite e-mail di phishing o siti web di malware. Agli utenti viene chiesto di cliccare su link in email o siti web, che introducono il ransomware nei sistemi dei clienti e si infiltrano nel centro dati attraverso la connessione dell'MSP.

Gli exploit kit ospitati esternamente includono anche varianti di ransomware più avanzate che scansionano le applicazioni web dei visitatori del sito, come JRE, MS Silverlight, JavaScript o Adobe Flash Player per le vulnerabilità. La sfida per gli MSP è quindi che devono sempre tenere una visione esatta di tutte le applicazioni utilizzate dai loro clienti e delle loro versioni, in modo da poter individuare le lacune in una fase iniziale.

I must-have per gli MSP

Nonostante la crescente importanza di RDP e altri servizi di accesso remoto, Eset nota che i clienti degli MSP trascurano le loro impostazioni e la loro protezione. Quando gli impiegati usano password facili da indovinare e non ci sono ulteriori livelli di autenticazione o protezione, è improbabile che i criminali informatici siano dissuasi dal penetrare nei sistemi aziendali, dice.

Soluzioni come la sicurezza della posta che va oltre l'anti-virus e l'anti-spam, la gestione delle patch e la segmentazione della rete sono misure standard che la maggior parte degli MSP conosce, secondo Bienkowski. Ciò che è un problema, tuttavia, è la mancanza di risorse per attuare le misure in modo efficiente. Tuttavia, egli sottolinea tre aree su cui gli MSP dovrebbero concentrarsi maggiormente: Gestione delle vulnerabilità, rilevamento e risposta degli endpoint e gestione degli accessi di privilegio.

Il distributore specializzato Ebertlang elenca anche l'autenticazione a due fattori e le password sicure al primo posto nei suoi sette must della sicurezza IT per gli MSP. La lista include anche l'anti-virus/anti-spam, l'autenticazione del cliente, un piano di emergenza, diritti di amministrazione rigorosi, assicurazione e responsabilità così come la ridondanza.

Fattore umano

Gli esperti di sicurezza di Eset raccomandano le seguenti misure per proteggere RDP:

- Disabilitare l'accesso diretto RDP via Internet.

- Accetta solo password forti e complesse per tutti gli account che usano RDP.

- Usa una protezione di autenticazione aggiuntiva usando l'autenticazione a più fattori o a due fattori.

- Imposta un gateway VPN per tutte le connessioni RDP dall'esterno della rete locale.

- Al firewall, proibire la connessione esterna ai computer locali tramite le porte RDP.

- Proteggere le soluzioni di sicurezza dell'endpoint da manomissioni o disinstallazioni proteggendo le impostazioni con una password.

- Isoltare tutti i computer insicuri o obsoleti che hanno bisogno di accedere via RDP su Internet e sostituirli il prima possibile.

In generale, Eset consiglia di disabilitare le porte appropriate su tutti i computer che non hanno bisogno di accesso RDP e monitorare attivamente il resto con una soluzione di sicurezza appropriata.

I sondaggi hanno rivelato che la mancanza di consapevolezza della sicurezza tra la forza lavoro è una delle maggiori sfide alla sicurezza aziendale. Indipendentemente dalle soluzioni implementate, è sempre necessario che tutti gli attori dell'MSP e delle aziende clienti sviluppino la consapevolezza delle minacce e aderiscano alle politiche di sicurezza. Secondo Eset, una buona soluzione di sicurezza funziona in modo più sicuro in combinazione con regole che impediscono la gestione negligente dei dati fin dall'inizio. È qui che gli MSP possono sostenere i loro clienti e fornire consigli preziosi.