Quale tecnologia di accesso si è dimostrata in tempi di Corona? A quali soluzioni si affideranno i manager IT in futuro? Il produttore di sicurezza NetMotion ha indagato su queste domande e spiega i vantaggi e gli svantaggi delle tecnologie.

La diffusione di Zero Trust e l'introduzione di tecnologie di accesso al cloud hanno accelerato l'adozione di SASE (Secure Access Service Edge), come spiega il produttore di software NetMotion. Per conto della società, l'istituto di ricerca americano 451 Research ha intervistato 319 chief information officer (CIO) sulle loro esperienze riguardo all'accesso alla rete durante e dopo il blocco. Il rapporto Voice of the Enterprise rivela su quali tecnologie i CIO pensano di fare affidamento a seguito della pandemia.

La tradizione vince sull'innovazione

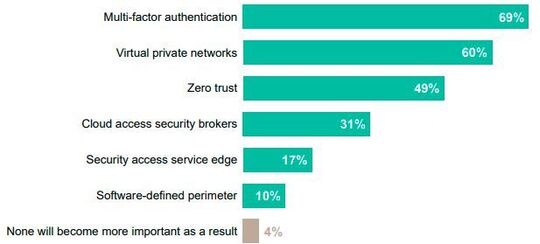

Sorprendentemente, quando è stato chiesto quali tecnologie diventeranno più importanti come risultato della crisi della corona, le tecnologie convenzionali sono più importanti di quelle nuove. Infatti, nonostante le promettenti previsioni per SASE, il nuovo concetto di architettura che combina servizi WAN e funzioni di sicurezza è solo al quinto posto con il 17%. Gartner prevede che entro il 2024, il 40% delle aziende avrà una strategia di ingresso SASE. Oggi, tuttavia, le aziende attribuiscono la maggiore importanza in tempi post-Covid all'autenticazione multifattoriale con il 69 per cento. Questo è seguito da Virtual Private Networks (VPN) al 60 per cento, Zero Trust al 49 per cento e Cloud Access Security Brokers (CASB) al 31 per cento. Secondo NetMotion, questo è un segno che le nuove soluzioni hanno molto da offrire. Tuttavia, ci sono molti requisiti che devono essere soddisfatti prima che possano essere implementati.

NetMotion raccomanda ai CIO di sperimentare le tecnologie e di integrare lentamente nella loro strategia a lungo termine quelle con un valore aggiunto per l'azienda. Per questo, Thomas Lo Coco, Enterprise Sales Manager DACH di NetMotion, fornisce una panoramica delle più importanti tecnologie che i professionisti dell'IT e della sicurezza dovrebbero conoscere.

Virtual Private Network

Secondo NetMotion, la VPN è la più semplice ma più robusta di tutte le tecnologie di accesso remoto ed è fondamentale per garantire il trasferimento sicuro delle informazioni aziendali tra gli utenti e le reti on-premises. "Con l'aumento dell'uso del cloud, la necessità di connettività on-premise diminuisce", dice Lo Coco. "Ma le VPN non sono affatto in pericolo di estinzione". Dopo tutto, dice, sono ancora fondamentali per proteggere le applicazioni on-premises, come mostra un altro recente rapporto di ricerca di NetMotion. Secondo i risultati, il 98 per cento delle aziende intervistate utilizza ancora almeno un'applicazione ospitata on-premises. E il 45 per cento prevede di utilizzare una VPN per almeno i prossimi tre anni.

Nonostante, il numero di dipendenti che lavorano in remoto sta aumentando e le VPN devono di conseguenza consentire un maggior numero di connessioni simultanee e una maggiore larghezza di banda. Ecco perché le aziende dovrebbero favorire i fornitori che vanno oltre le soluzioni on-premises ed estendono il loro raggio d'azione agli scenari cloud. Lo Coco raccomanda anche agli utenti VPN di applicare politiche selettive per tunnelare solo il traffico necessario agli utenti per accedere alle applicazioni del centro dati. Questo riduce il carico sulle reti aziendali e migliora l'esperienza dell'utente finale.

Zero Trust

Lo Coco raccomanda una soluzione zero-trust a qualsiasi azienda che cerca di migliorare la protezione degli utenti e delle risorse. Secondo il responsabile delle vendite, le aziende stanno sperimentando modi per implementare Zero Trust, per esempio impostando politiche e utilizzando Secure Web Gateway. NetMotion implementa Zero Trust utilizzando perimetri definiti dal software. Attraverso una connessione 1:1 in tempo reale, viene controllato l'accesso a qualsiasi risorsa, indipendentemente da dove è ospitata. Così facendo, NetMotion esamina decine di punti di dati per applicare le politiche di accesso e garantire che ogni singola connessione a una risorsa sia sicura. Sulla rete, tutte le risorse sono nascoste finché l'accesso non è formalmente richiesto dall'IT per garantire che non ci siano movimenti laterali da parte di attori malintenzionati.

Software Defined Perimeter (SDP)

L'approccio tecnico SDP assicura che i dispositivi connessi a Internet, i server, gli utenti o i componenti dell'infrastruttura siano nascosti nella rete e invisibili agli attaccanti esterni. SDP prende la filosofia di Zero Trust e la applica all'accesso remoto. In base al rispettivo profilo di rischio del richiedente, l'accesso è permesso o negato. Secondo 451 Research, SDP è visto come il successore della VPN. Questi permettono agli utenti di scavare un tunnel in una rete e muoversi liberamente. "Mentre le VPN sono progettate per supportare le applicazioni on-premises, semplicemente non funzionano così efficacemente per i casi d'uso basati sul cloud", dice Lo Coco. Ma il viaggio da VPN a SDP non è facile. Come riporta Lo Coco, ci vogliono mesi, se non anni, per le aziende per iniziare a spostare la loro rete e lo stack di sicurezza nel cloud. Durante questa fase di transizione, la maggior parte delle aziende avrebbe bisogno del supporto di entrambe le tecnologie. Soprattutto al di fuori del tradizionale perimetro aziendale, che sta lentamente scomparendo, le soluzioni SDP sono molto sicure, ha detto.

Critiche per i broker di sicurezza dell'accesso al cloud

Come sempre più aziende si spostano verso applicazioni cloud-first e SaaS, diventa anche più importante proteggerle da aggressori e accessi non autorizzati. Con CASB, le politiche di sicurezza interne possono essere estese ai servizi esterni e applicate. Lo Shadow IT può anche essere prevenuto utilizzando la tecnologia. Nonostante i vantaggi, la tecnologia viene criticata di volta in volta. La ragione di ciò è l'alto livello di complessità, che impedisce alle aziende di utilizzare efficacemente le soluzioni CASB, come Proofpoint ha scoperto nello studio "The Evolution of the CASB". Anche Markus Knorr, Manager System Engineering Enterprise di Palo Alto Networks, è insoddisfatto delle prestazioni di CASB: "Le soluzioni CASB classiche sono state sviluppate come una delle tante soluzioni di nicchia per i requisiti di sicurezza dell'uso del cloud, ma potevano soddisfarli adeguatamente solo in aree parziali". Tuttavia, secondo lui, per rilevare le soluzioni SaaS non autorizzate, è necessario utilizzare i dati di log dei sistemi firewall e incanalare tutto il traffico attraverso il CASB o installare un agente separato sul dispositivo finale. L'alternativa migliore, dice, è una piattaforma di sicurezza che applica indipendentemente le politiche di conformità.

Secure Access Service Edge

SASE è più comunemente usato per combinare VPN, SDP e CASB, secondo NetMotion. Questo perché SASE non è una categoria di prodotti come le altre soluzioni. Invece, è più un quadro di riferimento. L'obiettivo di SASE è quello di spostare tutti gli aspetti della rete e dello stack di sicurezza di un'organizzazione nel cloud per ridurre la complessità e i costi, aumentando al contempo la sicurezza e l'efficienza.

Il componente principale sul lato della rete di SASE è SD-WAN. Questa tecnologia si concentra sull'instradamento del traffico tra le filiali, sull'impostazione delle politiche e sulla protezione delle connessioni. Questo è completato dall'ottimizzazione della WAN e dalla ricerca dei percorsi di viaggio più efficienti per il traffico per migliorare le prestazioni. Per soddisfare i requisiti di SASE, le aziende devono integrare le loro soluzioni SD-WAN con servizi di sicurezza. "Non c'è un solo percorso verso il SASE", tuttavia. "Le aziende alla fine devono fare ciò che è giusto per loro", riassume Lo Coco.