In dieci passi verso un'azienda sicura? Sfortunatamente, non è così semplice. Con il modello a 10 fasi, KnowBe4 vorrebbe dare ai partner e ai clienti finali almeno una tabella di marcia approssimativa su come aumentare la loro consapevolezza della sicurezza.

È poco prima delle 17:00. Beate sta cominciando a perdere colpi. Le lettere di candidatura per un lavoro appena pubblicizzato si accumulano nella sua casella di posta elettronica. Lavora nel dipartimento delle risorse umane di un produttore di carta di medie dimensioni e, sebbene voglia controllare accuratamente le candidature, vuole anche chiudere definitivamente la giornata. Apre un messaggio. Nell'allegato trova un altro CV, ci clicca sopra, legge. Continua così per mezz'ora, finché non spegne il computer e va a casa. Quello che Beate non sa: l'ultima email era un attacco di phishing. E durante la notte, un criminale informatico ottiene l'accesso ai dati aziendali.

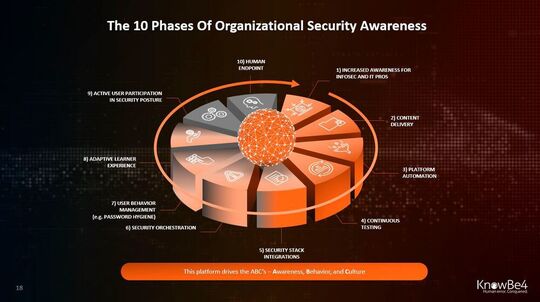

Il modello a 10 fasi

Ma questa e-mail non è stata certamente il primo attacco alla cartiera. Secondo G Data, un fornitore di formazione sulla consapevolezza della sicurezza, una società incontra una media di 350 diverse e-mail di phishing travestite da domande di lavoro o fatture ogni giorno. La consapevolezza della sicurezza non è una nuova tendenza. Già nel 1992, l'Organizzazione per la Cooperazione e lo Sviluppo Economico (OCSE) ha pubblicato delle linee guida per la sicurezza dei sistemi d'informazione.

Il fornitore KnowBe4 può anche guardare indietro su una lunga esperienza nella fornitura di materiali di formazione sulla consapevolezza della sicurezza per le aziende. KnowBe4 fornisce una piattaforma di apprendimento a clienti e partner da dieci anni. La velocità di apprendimento varia a seconda delle dimensioni dell'organizzazione, dell'ubicazione dell'azienda e del settore. Tuttavia, il fornitore è stato in grado di identificare modelli simili e ha diviso la consapevolezza della sicurezza in dieci fasi. Il modello ha lo scopo di mostrare alle aziende i possibili passi su come possono svilupparsi verso un alto livello di consapevolezza della sicurezza.

1. Fase: Maggiore consapevolezza tra gli esperti di sicurezza informatica e IT

Anche se sono esperti, i professionisti IT possono essere colpiti dal phishing. Quindi, in particolare, dovrebbero avere un alto livello di consapevolezza della sicurezza e riconoscere la necessità di insegnare la consapevolezza della sicurezza.

2. Fase: Fornitura di contenuti di consapevolezza

Secondo KnowBe4, le presentazioni sono tra le prime misure nel trasferimento di conoscenza. Certo, i risultati di questo modo antiquato di impartire non sono molto mirati. Tuttavia, è classificato dal produttore come un primo passo importante per creare almeno alcune basi.

3a fase: automazione della piattaforma

Invece della presentazione, viene ora implementato un Learning Management System (LMS). L'automatizzazione dei processi di erogazione della formazione e dei contenuti personalizzati è il secondo passo e segna la terza fase in cui si trova l'azienda. "Automatizzando i test ripetitivi dei dipendenti, i manager IT hanno più tempo per sviluppare altre aree, per esempio la caccia alle minacce", aggiunge Jelle Wieringa, Security Awareness Advocate di KnowBe4.

4. Fase: Test continui

I dipendenti dovrebbero essere testati regolarmente tramite la piattaforma dopo la formazione per assicurarsi che le conoscenze acquisite siano state effettivamente conservate.

5. Fase: Supporto attraverso la tecnologia

In questa fase, la formazione è integrata dalla tecnologia. KnowBe4 offre il pulsante Phish Alert per questo scopo. Questo è distribuito nei client di posta elettronica degli utenti finali in modo che possano segnalare qualsiasi e-mail di phishing all'Incident Response Team o al SOC con un semplice clic. "La tecnologia a sostegno del personale in questo caso serve come uno strumento, solo chi sa usarla correttamente può usarla". La formazione è necessaria anche per questo, e il personale deve acquisire esperienza nell'uso per essere in grado di usarlo correttamente. Alla fine, comunque, è sempre la persona che deve decidere, la tecnologia non glielo toglie", dice Wieringa.

6. Fase: Orchestrazione della sicurezza

Nella fase successiva, le email segnalate sono integrate in un workstream di sicurezza che valuta il loro livello di rischio. In caso di minaccia, il software interviene automaticamente nella casella di posta di tutti gli utenti per rendere innocui i messaggi malevoli prima che vengano fatti ulteriori danni.

7. Fase: Gestione del comportamento degli utenti

Con metriche di rischio dettagliate sia sui singoli utenti che sui gruppi di utenti, le organizzazioni possono ora creare campagne su misura basate sul comportamento a rischio osservato. Inoltre, questa fase evidenzia il comportamento scorretto delle password e invia moduli di formazione personalizzati ai dipendenti ad alto rischio identificati.

8° Fase: Adaptive Learning Experience

La fase successiva consiste nel dare agli utenti finali l'accesso a un'interfaccia utente personalizzata dove possono visualizzare il loro punteggio di rischio, ricevere premi e partecipare a ulteriori formazioni. In questa fase, le metriche avanzate abilitano anche campagne guidate da ML e AI in cui ogni utente riceve una formazione altamente individualizzata sulla consapevolezza della sicurezza.

9a fase: Coinvolgimento attivo dei dipendenti nella postura di sicurezza complessiva

Qui l'utente diventa consapevole del proprio ruolo nella difesa dell'azienda e sceglie attivamente una formazione supplementare per ridurre il proprio punteggio di rischio. A questo punto, l'utente ha la consapevolezza di essere diventato lui stesso l'endpoint.

10. Fase: Il dipendente come firewall umano

Ogni dipendente è sufficientemente consapevole dei rischi associati alla sicurezza informatica e prende ogni giorno decisioni di sicurezza intelligenti basate su una chiara comprensione di tali rischi.

La consapevolezza è individuale

"Non è sempre facile valutare in quale fase si trovi attualmente un'azienda, anche per gli esperti", esordisce Wieringa quando gli si chiede in quale fase di consapevolezza della sicurezza si trovi la cartiera dove lavora Beate. "Può sembrare che certi aspetti di una fase siano in atto, ma di solito rimane aperto quanto bene questi processi implementati stiano funzionando. Un esempio per illustrare. Un'azienda distribuisce campagne di phishing automatizzate che sono fatte su misura per un dipartimento specifico. Ma nessuna campagna è stata sviluppata per gli altri dipartimenti. Tuttavia, gli impiegati dei diversi dipartimenti si scambiano informazioni tra loro. Quindi è sufficiente addestrare un solo reparto in particolare per raggiungere un nuovo stadio? No, al contrario, è importante formare tutti i dipartimenti per raggiungere una nuova fase come azienda."

Se i dirigenti o i manager IT vogliono sapere in quale fase si trovano specificamente, Wieringa raccomanda strumenti come le analisi di impatto del business, i quadri di modellazione della maturità della cybersecurity o le valutazioni di conformità. "È meno importante sapere dove sei che dove vuoi andare. I leader dovrebbero piuttosto pensare a una tabella di marcia e coinvolgere l'intera organizzazione in questa tabella. Il modello delle 10 fasi è uno strumento che le aziende possono usare in questo processo per mostrare al management cosa può e deve fare la consapevolezza della sicurezza". Ogni dipendente dovrebbe avere chiaro perché il suo ruolo è importante per la sicurezza e come dovrebbe comportarsi o agire nel suo lavoro quotidiano. "La maggior parte delle organizzazioni proviene da una posizione in cui la sicurezza informatica è spesso vista come un problema informatico. Di conseguenza, i CEO pensano che i manager IT debbano risolvere il problema. Questo è un malinteso. La sicurezza informatica è qualcosa che riguarda l'intera organizzazione. Ogni dipendente, in tutta l'organizzazione, deve contribuire attivamente".

Ad un certo punto, l'errore di Beate sarà notato. Non ancora il lunedì mattina successivo, e forse nemmeno il lunedì successivo. Se la cartiera è fortunata, qualcuno noterà l'attacco il prima possibile e avvierà le contromisure appropriate. Una misura a lungo termine dovrebbe essere la formazione di consapevolezza della sicurezza tra aziende. Fino ad allora, l'hacker può ora muoversi indisturbato nella rete aziendale.