Sponsorizzato

Come le organizzazioni perseguono sempre più progetti digitali, si adattano a una forza lavoro che lavora ovunque e continuano a sperimentare un nuovo utilizzo del cloud, Zero Trust è oggi centrale per la sicurezza IT.

Le identità – chi può essere affidabile e con cosa – sono centrali per Zero Trust. Quando pensate al ruolo di Zero Trust nella strategia di sicurezza della vostra organizzazione, considerate i seguenti principi:

Zero Trust e il giusto livello di fiducia

In questo senso, Zero Trust significa stabilire il giusto livello di fiducia negli utenti o nei dispositivi prima di concedere l’accesso alle risorse organizzative. Il livello di fiducia richiesto dipende da chi o cosa si vuole concedere l’accesso, così come da altri fattori, tutti che cambieranno man mano che l’ambiente di accesso e il contesto cambiano.

Zero Trust è uno sforzo continuo

Zero Trust non è né una tecnologia né un prodotto – è una mentalità. Applicare i principi di Zero Trust è uno sforzo continuo, non una tantum. Si tratta di vedere la fiducia come qualcosa che deve essere costruito continuamente attraverso un processo decisionale dinamico, ed è influenzato da condizioni e rischi mutevoli.

Zero Trust è nei dettagli

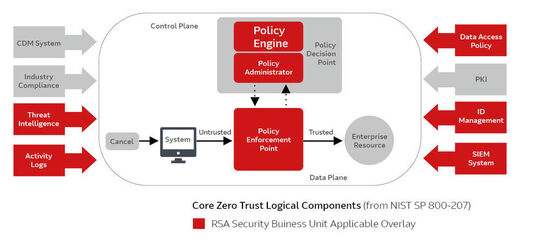

NIST (National Institute of Standards and Technology) ha definito sette principi come parte della sua architettura Zero Trust. La conformità richiede attenzione a una varietà di compiti dettagliati al servizio di obiettivi chiave: Proteggere tutte le comunicazioni indipendentemente dalla posizione, concedere l’accesso su una base per sessione e definire l’accesso attraverso politiche dinamiche. Molteplici componenti della gestione delle identità e degli accessi sono essenziali per raggiungere questi obiettivi.

SecurID: assemblare i componenti chiave di Zero Trust

Con le giuste capacità IAM, si passa da un concetto astratto a un componente della strategia di sicurezza.

L’autenticazione degli accessi è uno dei componenti chiave di Zero Trust. Tra le altre cose, l’autenticazione a più fattori (MFA) è una funzione chiave per aumentare il livello di protezione delle risorse aziendali.

A seconda del ruolo di un utente e di quanto siano critici i dati con cui sta lavorando, entrano in gioco i cosiddetti fattori di adattamento. A seconda del rischio determinato (risk scoring), vengono aggiunti ulteriori fattori di autenticazione per l’accesso, per esempio caratteristiche biometriche o token. Parametri come la posizione, il dispositivo o il servizio da cui si accede sono utilizzati per il risk scoring.

SecurID offre una gamma di metodi MFA così come funzioni di governance e di ciclo di vita che permettono un’autorizzazione di accesso basata sulla governance.

Caratteristiche complete e opzioni per la sicurezza e la comodità rendono la decisione facile:

- Authentifizierungsmöglichkeiten für unterschiedliche Benutzer und organisatorische Anforderungen

- Einfache Erweiterung on-premise auf die Cloud

- Ständig aktiv mit 99,95% iger Verfügbarkeit und einer einzigartigen „No-Fail“-Funktion für Windows und macOS

- RSA Ready-Technologie-Integrationen für spezifische Zugangsumgebungen

Die Lösung SecurID Governance & Lifecycle (IGL) bietet globalen Unternehmenskunden Identity-Governance- und Verwaltungsfunktionen, die sie benötigen, um Transparenz, Einblick und Kontrolle über den Zugriff auf alle Anwendungen, Systeme und Daten zu erhalten.

SecurID Governance & Lifecycle Cloud estende l’intero set di funzionalità al cloud, consentendo alle imprese più sensibili alla sicurezza di operare in modo dinamico, accelerare l’innovazione e guidare la sicurezza zero-trust attraverso l’applicazione di un modello di accesso con meno privilegi e il supporto attraverso l’identificazione e l’eliminazione di account orfani e utenti sovrautilizzati.

Per maggiori informazioni, contattare il team di vendita di Arrow ECS all’indirizzo: [email protected]

(ID:47722479)