La consapevolezza della sicurezza nelle produzioni in rete aumenterà. Peter Meivers, Senior Product Manager del produttore di software Baramundi, ne è convinto. Tuttavia, la sicurezza nella tecnologia operativa (OT) richiede molto tatto.

Grazie agli sviluppi tecnologici nel corso dell'Industria 4.0 e della digitalizzazione, le aziende industriali sono in grado di ottimizzare i loro processi produttivi e rafforzare la loro posizione sul mercato. Inoltre, con l'aiuto di modelli di business digitali, le aziende manifatturiere possono attingere a nuovi flussi di entrate, aumentare l'efficienza e rimanere competitive a lungo termine. Tuttavia, questi fattori portano anche delle sfide alla sicurezza, come sa Peter Meivers, Senior Product Manager di Baramundi. Perché gli impianti in rete, le unità di controllo e i dispositivi IoT rendono più complessa la sicurezza dell'infrastruttura di produzione. E l'OT come tecnologia operativa in rete aumenta la superficie di attacco per i criminali informatici. Come sottolinea Meivers, questo richiede un concetto di sicurezza che soddisfi i requisiti specifici dell'OT.

Differenze tra IT e OT

Opt comprende tecnologie operative nell'area hardware e software che vengono utilizzate per monitorare il funzionamento degli impianti industriali. "OT riguarda i sistemi in rete, come i controlli delle macchine o i PC industriali, che hanno un'influenza diretta sul processo di produzione", aggiunge Meivers. Definisce l'obiettivo primario della OT come la disponibilità della produzione e un ambiente di lavoro sicuro per le persone. Al contrario, dice, l'IT riguarda meno la disponibilità dei sistemi e più la sicurezza dei dati e l'integrità dei sistemi, che conosciamo dal contesto degli ambienti d'ufficio.

Tuttavia, la sicurezza in OT va oltre. I pericoli fisici possono anche essere le conseguenze di una mancanza di protezione. Mentre le regole di salute e sicurezza non sono una novità nel settore manifatturiero, i team ora affrontano rischi che sfuggono al loro controllo. L'hacking è un argomento sensibile nell'OT come nell'IT, ma raggiunge estremi completamente nuovi. Se la sicurezza funzionale delle macchine è compromessa da un attacco, esse possono ferire i dipendenti, per esempio a causa del surriscaldamento o del malfunzionamento degli arresti di emergenza. Impianti fermi, produzione paralizzata o processi di controllo difettosi che possono portare a prodotti dannosi per l'utente finale sono altre conseguenze immaginabili.

Implementare la sicurezza nella produzione

Per Meivers, è importante capire, per quanto riguarda la sicurezza, nel senso di sicurezza informatica, nella produzione in rete, che nessuna misura può essere la panacea. Per creare un concetto di sicurezza efficace, l'argomento deve essere considerato in modo olistico, con misure che si completano a vicenda. Ci sono standard internazionali per questo, come IEC 62443, che segue l'approccio "Defence in Depth", che comprende varie istanze di difesa indipendenti distribuite in tutto il sistema. Lo scopo di questo concetto è quello di creare più linee di difesa nel caso in cui una misura di sicurezza fallisca o una vulnerabilità venga sfruttata. Secondo Meivers, questo include anche la consapevolezza della sicurezza IT per i dipendenti della produzione, che deve essere costruita con la formazione, così come politiche chiare e istruzioni concrete per l'azione.

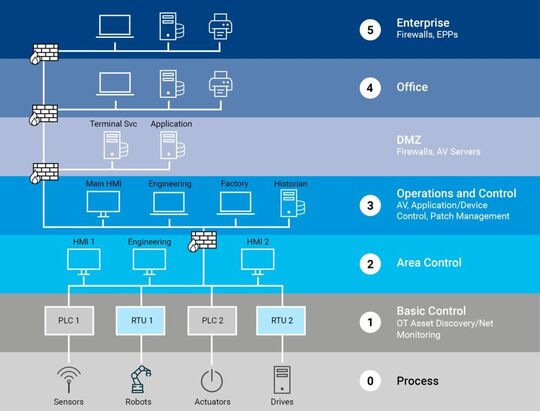

Secondo il produttore di software, per garantire una protezione sufficiente della rete di produzione, è necessario prima registrare e inventariare tutti i dispositivi finali utilizzati nell'ambiente di produzione. Questo permette di segmentare l'infrastruttura di produzione in aree individuali e separate. Secondo Meivers, una più forte separazione delle classiche reti IT e OT degli uffici è anche particolarmente rilevante. Questa separazione riduce il rischio che i criminali mettano in pericolo l'intera infrastruttura di produzione attraverso attacchi informatici come il phishing o il malware. Questo è implementato con il modello PERA (Purdue Enterprise Reference Architecture). Si tratta di creare una zona demilitarizzata (DMZ) che si occupa esclusivamente del contatto esterno. Questo si riferisce ai server che devono essere accessibili dall'esterno. La DMZ è protetta da un firewall, e allo stesso tempo c'è anche una protezione tra la DMZ e la rete interna.

Il giusto equilibrio

Nell'OT, i processi devono essere continuamente ottimizzati in modo che i sistemi possano comunicare tra loro, il che a sua volta aumenta l'efficienza. Anche se le misure di sicurezza devono essere il più efficaci possibile, non devono interferire con il networking. "Nella produzione, un aumento dell'efficienza è richiesto anno dopo anno", dice Meivers. "Quindi bisogna trovare un equilibrio tra il livello necessario di sicurezza informatica e la produttività di cui ho bisogno per ottenere il necessario aumento di efficienza."

Con la Baramundi Management Suite (BMS), è possibile inventariare i dispositivi finali e identificare le vulnerabilità. "Offriamo riconciliazioni concrete basate sulla directory National Vulnerability Data Base, dove le vulnerabilità sono catalogate e valutate. Questo ci permette di mostrare agli utenti quali vulnerabilità concrete sono presenti sui dispositivi", spiega Meivers. La trasparenza così ottenuta costituisce la base per la gestione del rischio. Questo include poi, se necessario, misure come patch, impostazioni di configurazione o isolamento di singoli sistemi, possibilmente obsoleti.

I confini diventeranno confusi

Quando si tratta di automazione, l'OT è stato più reticente dell'IT finora. "In Baramundi, molti passaggi che possono effettivamente essere automatizzati da BMS, come un inventario, una valutazione delle vulnerabilità o un aggiornamento del software, sono deliberatamente attivati manualmente dall'utente per la prima volta", spiega Meivers. "Se poi si scopre che questi passaggi non influiscono sul processo di produzione, si passa gradualmente all'automazione. Perché anche in questo caso, l'obiettivo primario della disponibilità della produzione deve essere osservato. Con l'aumento dell'automazione, la gestione del rischio diventa più facile e le contromisure possono essere implementate più rapidamente."

Meivers è certo che la sicurezza nel senso della sicurezza IT si affermerà come parte integrante dell'OT, pur soddisfacendo i requisiti dell'OT. "Inizialmente, quasi nessuno parlava di sicurezza nell'Industria 4.0, ma delle molte possibilità di nuove offerte di servizi, come la manutenzione predittiva. Anche se molti pensano di non poter essere colpiti da attacchi perché hanno un firewall, prima o poi dovranno affrontare il problema della sicurezza informatica nella produzione in rete."