La digital forensics fa parte del portafoglio del canale della sicurezza. Coloro che non forniscono essi stessi servizi forensi possono generare interessanti ordini di follow-up come rivenditori. Gli studi sulle conseguenze finanziarie dei cyberattacchi e i requisiti di conformità stanno fornendo vento di coda.

Il costo di una violazione dei dati dipende da alcuni fattori, riferisce IBM Security in occasione dello studio “Cost of a Data Breach” 2019 del Ponemon Institute. Secondo lo studio, la velocità con cui si risponde a una violazione dei dati è decisiva per i costi complessivi. Le aziende tedesche rispondono agli incidenti molto più velocemente rispetto all’anno scorso: il ciclo di vita medio di una violazione dei dati in questo paese dura 170 giorni – una settimana in meno rispetto al 2018, ma ciò equivale ancora a 131 giorni per le aziende per rilevare e identificare la violazione e altri 39 giorni per contenere il danno.

Gli obblighi di segnalazione richiedono il tracciamento

Le aziende colpite devono essere in grado di tracciare un incidente di sicurezza informatica, perché solo quando si capisce il percorso dell’attacco o la causa di un incidente informatico si possono avviare le giuste contromisure. Allo stesso modo, gli obblighi di segnalazione dopo un incidente informatico richiedono di ottenere quante più informazioni possibili sul corso degli eventi. Per esempio, il regolamento generale sulla protezione dei dati (GDPR) richiede che le violazioni dei dati personali siano segnalate all’autorità di vigilanza:

- una descrizione della natura della violazione dei dati personali, compresi, se possibile, le categorie e il numero approssimativo di interessati, le categorie e i set di dati personali interessati

- una descrizione delle probabili conseguenze della violazione dei dati personali

- una descrizione delle misure adottate o proposte dai responsabili del trattamento per affrontare la violazione dei dati personali e, se del caso, le misure per mitigarne gli effetti negativi.

La legge sulla sicurezza informatica richiede anche rapporti sugli incidenti dagli operatori critici, così come concetti e documentazione per il rilevamento e la gestione degli incidenti (descrizione sulla gestione degli incidenti, rilevamento degli attacchi, forense). L’informatica forense si è sviluppata da una scienza speciale per le autorità investigative a uno strumento importante per gli operatori professionali dei sistemi informatici, secondo il BSI (Ufficio federale per la sicurezza dell’informazione). Coloro che gestiscono sistemi IT con i requisiti standard odierni di riservatezza, disponibilità e integrità si trovano sempre più spesso a dover rilevare e risolvere interruzioni operative causate da malfunzionamenti IT o dagli effetti di attacchi all’infrastruttura IT.

Buone opportunità di guadagno per i servizi forensi

L’organizzazione Digital Forensic Research Workshop (DFRWS) definisce la “digital forensics” come “l’uso di metodi scientificamente provati per conservare, raccogliere, convalidare, identificare, analizzare, interpretare, documentare e presentare prove digitali derivate da fonti digitali per facilitare o promuovere la ricostruzione di eventi classificati come criminali o atti non autorizzati che hanno dimostrato di interrompere operazioni pianificate”.”

L’informatica forense ha molte facce: informatica forense, informatica forense sui dispositivi mobili, informatica forense sul cloud, informatica forense sulle reti o informatica sui database. Le aree di applicazione e le opportunità sul mercato sono corrispondentemente diverse. Nel 2018, Acumen Research and Consulting ha pubblicato un rapporto che mostra che il mercato della digital forensics aumenterà del 12,5% entro il 2021 e si prevede che crescerà fino a 4,97 miliardi di dollari nel mondo. Non solo le società di consulenza e i revisori come EY, Deloitte, BDO e KPMG offrono servizi corrispondenti per l’IT forensics, ma anche il canale della sicurezza può e deve farlo.

Strumenti e partnership sulla digital forensics

Uno specialista di digital forensics usa abitualmente strumenti software per estrarre e analizzare, per esempio, tracce (Indicatori di Compromissione; IoCs) su un disco rigido o un telefono cellulare. Il mercato è ben fornito di soluzioni IT forensi. Coloro che hanno personale adeguatamente formato e sono alla ricerca di strumenti li troveranno presso i principali attori come IBM, AccessData, Cellebrite, Elcomsoft, FireEye, Cisco, Ontrack, LogRhythm, Guidance Software/ Opentext, Oxygen Forensics, Paraben, ma anche presso nuovi fornitori come Tenzir.

Chi non ha esperti di IT forensic nel proprio team può e deve comunque includere soluzioni e servizi appropriati nel proprio portafoglio. Sul mercato in Germania e in Europa, ci sono numerosi fornitori e soluzioni che potrebbero essere considerati per una partnership, come mostra l’elenco qui sopra. Come rivenditore di tali soluzioni, si espande anche la propria offerta con un blocco di costruzione di cui i clienti hanno bisogno per la loro conformità e per ridurre i costi di follow-up degli incidenti di sicurezza IT.

SIEM come base dell’IT forensics

La base di un’offerta IT forensics è il sistema SIEM (Security Information and Event Management). I clienti che stanno già utilizzando una soluzione SIEM sono buoni candidati per i servizi forensi da integrare. Se il cliente non ha ancora un sistema SIEM (adatto), è meglio offrire forensics e SIEM insieme. Un SIEM registra chi ha fatto cosa, quando e come nell’infrastruttura IT monitorata. Molte interruzioni e attacchi possono essere rintracciati nei registri, ma le aziende di solito valutano i dati solo irregolarmente.

Se i servizi SIEM e forensi sono offerti insieme, il rilevamento degli attacchi può essere ottimizzato per il cliente. Inoltre, le tracce digitali possono essere rintracciate nell’archivio SIEM per essere in grado di assicurare le prove anche dopo che un attacco è stato rilevato troppo tardi. È fondamentale che il SIEM copra tutti i possibili percorsi di attacco, poiché gli attacchi sono sempre più complessi e multilivello. Gli attacchi possono, per esempio, iniziare sullo smartphone di un dipendente sul campo, continuare attraverso un servizio cloud e poi prendere di mira il notebook del membro del consiglio di amministrazione attraverso la rete aziendale.

Per evitare di dover utilizzare la mobile forensics, la cloud forensics e la network forensics separatamente e individualmente, è importante uno strumento di forensics globale o una soluzione SIEM che abbia ottenuto i dati necessari sull’attacco da tutte le parti interessate. A seconda del SIEM, sono poi disponibili degli strumenti per elaborare l’incidente sospetto per gli esperti forensi, sia come segnalazione che anche tramite un’interfaccia di esportazione per lo strumento forense.

Informazioni complementari sull’argomento

Cercasi esperti forensi: criteri per i fornitori di servizi

Il BSI (Ufficio federale per la sicurezza dell’informazione) ha elaborato criteri per fornitori di servizi qualificati, i cosiddetti “APT response service providers”. In esso, si trovano, per esempio, i requisiti speciali per gli esperti forensi di host ed esperti forensi di rete, compresa l’esperienza nelle basi della raccolta di prove forensi, la documentazione e la prova (per esempio, attraverso checksum crittografici), la protezione forense dei dati (esperienza nella creazione di immagini forensi di supporti di memorizzazione (specialmente dischi rigidi e SSD) in diversi ambienti e l’analisi forense. Questo include una conoscenza approfondita dei comuni sistemi operativi e di file, l’uso sicuro di uno o più ambienti di indagine forense integrati e strumenti forensi per valutare le tracce comuni, i dati di log e gli strumenti software associati.

http://bit.ly/APT-Dienst-Kr

Imparare dagli attacchi e identificare le necessità

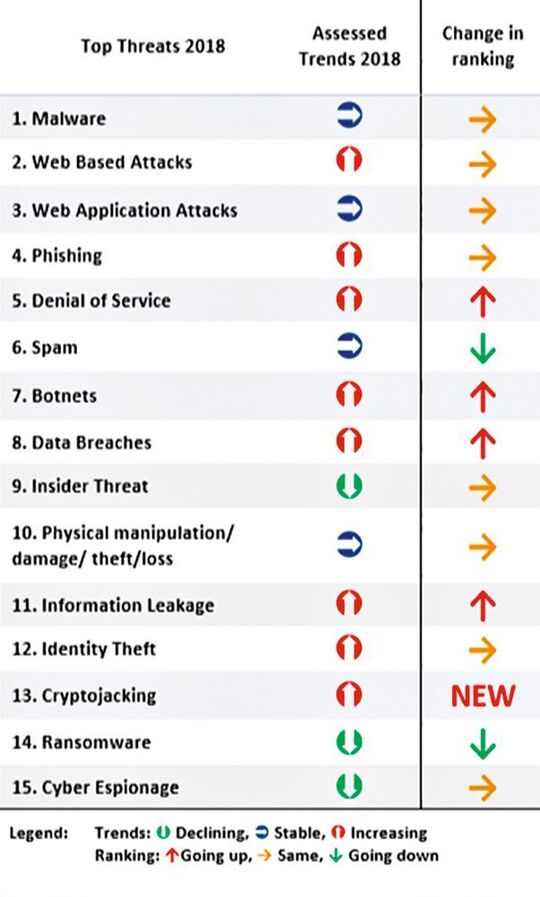

Il percorso di attacco rivelato dall’IT forensics evidenzia anche dove esistono vulnerabilità critiche che sono state sfruttate. Questo rivela un bisogno urgente di ulteriori servizi e prodotti di sicurezza, che il canale può affrontare attraverso ulteriori offerte e servizi, sia che si tratti di rilevamento avanzato di malware, protezione dal phishing, un web application firewall o un cloud access security broker (CASB) – a seconda di dove le vulnerabilità sono state identificate e sfruttate. Così con l’IT forensics, i clienti e il canale imparano qualcosa: cosa è successo, come è potuto succedere, quali vulnerabilità possono essere risolte e dove possono essere offerti ulteriori servizi di sicurezza di conseguenza?