Per quanto conveniente e flessibile possa essere il cloud, il suo uso porta ancora dei rischi. Il fornitore di sicurezza Radware spiega tre principali carenze di sicurezza negli ambienti cloud e fornisce suggerimenti per affrontarle.

Entro il 2023, circa il 75 per cento dei fallimenti della sicurezza cloud saranno dovuti a una gestione inadeguata di identità, accessi e permessi. Questa è la previsione della società di analisi americana Gartner nel rapporto "Managing Privileged Access in Cloud Infrastructure".

Il produttore di sicurezza Radware avverte anche delle lacune di sicurezza negli ambienti cloud. Questi sono molto più critici rispetto agli ambienti on-premises, poiché i cyber-attaccanti possono accedere ai carichi di lavoro nelle infrastrutture cloud attraverso metodi di connessione standard, protocolli e API pubbliche.

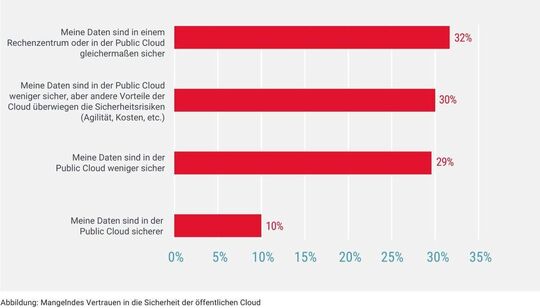

Nel rapporto ERT (Emergency Response Team), Radware ha intervistato 561 persone in tutto il mondo. È vero che il 29% degli intervistati considera i propri dati meno sicuri nel cloud pubblico. Tuttavia, i vantaggi del cloud sembrano superare la percezione di una minore sicurezza, come ha dichiarato il 30 per cento.

Quanto sia sicuro un cloud è in gran parte nelle mani dei suoi utenti. Secondo Radware, gli amministratori del cloud spesso concedono ampie autorizzazioni a gruppi di utenti in modo che possano completare i loro compiti senza impedimenti. In pratica, però, la maggior parte degli utenti usa solo una piccola parte dei permessi concessi loro e non ha bisogno di tutti. Questo rappresenta una grave vulnerabilità di sicurezza perché se queste credenziali cadessero mai in mani malintenzionate, gli aggressori avrebbero un ampio accesso a dati e risorse sensibili.

In futuro, secondo il fornitore, la sicurezza dei carichi di lavoro cloud sarà definita dalle persone che possono accedere a quei carichi di lavoro e dalle autorizzazioni che queste persone hanno.

In un ambiente cloud in cui le risorse sono ospitate fuori sede, i permessi di accesso alla rete definiscono la superficie delle minacce aziendali. I permessi non necessari derivano dal divario tra ciò di cui gli utenti hanno bisogno per fare il loro lavoro e i permessi che hanno effettivamente. Questo divario è la superficie di attacco dell'organizzazione.

Come avverte Radware, la comprensione di questa differenza è uno dei più grandi punti ciechi del cloud. Per evitare di violare la protezione dei dati, è importante controllare regolarmente i permessi e limitarli se necessario.

In un Security Operations Centre (SOC), gli esperti di sicurezza processano una media di 10.000 allarmi al giorno. La ragione di questo alto numero è i falsi allarmi, che possono portare al sovraccarico del personale.

Se gli esperti sono sovraccarichi, possono perdere allarmi veramente importanti. Per evitare che questo accada, Radware afferma che i team di sicurezza hanno bisogno di una visione unificata su tutti gli ambienti e gli account cloud, così come di un sistema di allerta integrato per un'efficiente definizione delle priorità.

Le violazioni dei dati non avvengono istantaneamente. Piuttosto, si sviluppano durante un lungo periodo di tempo. Si tratta di un lungo processo di prove ed errori in cui l'attaccante esegue numerose piccole attività per ottenere l'accesso ai dati sensibili. Spesso i team di sicurezza trascurano questi piccoli passi, che hanno solo una priorità bassa o media. Ma queste informazioni sul comportamento dell'attaccante aiutano anche a rilevare le violazioni della sicurezza nel tempo.

Questo è il motivo per cui, secondo Radware, è importante essere in grado di correlare i singoli eventi nel tempo in una cosiddetta storyline di un attacco. In questo modo, il furto di dati può essere fermato prima che accada.